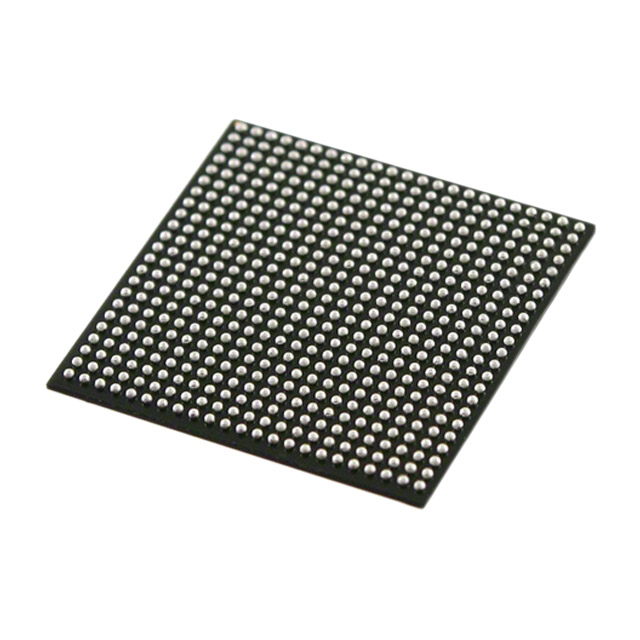

Composants électroniques XCVU13P-2FLGA2577I puces IC circuits intégrés IC FPGA 448 e/s 2577FCBGA

Attributs du produit

| TAPER | DESCRIPTION |

| Catégorie | Circuits intégrés (CI) |

| Fabricant | AMD Xilinx |

| Série | Virtex® UltraScale+™ |

| Emballer | Plateau |

| Forfait standard | 1 |

| État du produit | Actif |

| Nombre de LAB/CLB | 216000 |

| Nombre d'éléments logiques/cellules | 3780000 |

| Nombre total de bits de RAM | 514867200 |

| Nombre d'E/S | 448 |

| Tension – Alimentation | 0,825 V ~ 0,876 V |

| Type de montage | Montage en surface |

| Température de fonctionnement | -40 °C ~ 100 °C (TJ) |

| Colis/Caisse | 2577-BBGA, FCBGA |

| Package d'appareil du fournisseur | 2577-FCBGA (52,5 × 52,5) |

| Numéro de produit de base | XCVU13 |

Les appliances de sécurité continuent d’évoluer

La prochaine génération d'implémentations de sécurité réseau continue d'évoluer et subit un changement architectural de la sauvegarde vers les implémentations en ligne.Avec le début des déploiements 5G et l’augmentation exponentielle du nombre d’appareils connectés, il est urgent pour les organisations de revoir et de modifier l’architecture utilisée pour les mises en œuvre de la sécurité.Les exigences de débit et de latence de la 5G transforment les réseaux d’accès, tout en exigeant une sécurité supplémentaire.Cette évolution entraîne les changements suivants dans la sécurité des réseaux.

1. Débits de sécurité L2 (MACSec) et L3 plus élevés.

2. la nécessité d’une analyse basée sur les politiques du côté de la périphérie/de l’accès

3. sécurité basée sur les applications nécessitant un débit et une connectivité plus élevés.

4. l'utilisation de l'IA et de l'apprentissage automatique pour l'analyse prédictive et l'identification des logiciels malveillants

5. la mise en œuvre de nouveaux algorithmes cryptographiques conduisant au développement de la cryptographie post-quantique (QPC).

Parallèlement aux exigences ci-dessus, les technologies réseau telles que le SD-WAN et la 5G-UPF sont de plus en plus adoptées, ce qui nécessite la mise en œuvre d'un découpage du réseau, d'un plus grand nombre de canaux VPN et d'une classification plus approfondie des paquets.Dans la génération actuelle d'implémentations de sécurité réseau, la plupart de la sécurité des applications est gérée à l'aide d'un logiciel exécuté sur le processeur.Même si les performances du processeur ont augmenté en termes de nombre de cœurs et de puissance de traitement, les exigences croissantes en matière de débit ne peuvent toujours pas être satisfaites par une implémentation purement logicielle.

Les exigences de sécurité des applications basées sur des politiques évoluent constamment, de sorte que la plupart des solutions disponibles dans le commerce ne peuvent gérer qu'un ensemble fixe d'en-têtes de trafic et de protocoles de chiffrement.En raison de ces limitations des logiciels et des implémentations fixes basées sur ASIC, le matériel programmable et flexible fournit la solution parfaite pour mettre en œuvre la sécurité des applications basée sur des politiques et résout les problèmes de latence d'autres architectures programmables basées sur NPU.

Le SoC flexible dispose d'une interface réseau entièrement renforcée, d'une IP cryptographique, ainsi que d'une logique et d'une mémoire programmables pour mettre en œuvre des millions de règles de politique via un traitement d'application avec état tel que TLS et des moteurs de recherche d'expressions régulières.

Les appareils adaptatifs sont le choix idéal

L'utilisation d'appareils Xilinx dans des appareils de sécurité de nouvelle génération résout non seulement les problèmes de débit et de latence, mais présente également d'autres avantages, notamment l'activation de nouvelles technologies telles que les modèles d'apprentissage automatique, Secure Access Service Edge (SASE) et le cryptage post-quantique.

Les appareils Xilinx constituent la plate-forme idéale pour l'accélération matérielle de ces technologies, car les exigences de performances ne peuvent être satisfaites avec des implémentations uniquement logicielles.Xilinx développe et met à niveau en permanence l'IP, les outils, les logiciels et les conceptions de référence pour les solutions de sécurité réseau existantes et de nouvelle génération.

De plus, les appareils Xilinx offrent des architectures de mémoire de pointe avec une recherche IP logicielle de classification de flux, ce qui en fait le meilleur choix pour les applications de sécurité réseau et de pare-feu.

Utiliser des FPGA comme processeurs de trafic pour la sécurité du réseau

Le trafic vers et depuis les dispositifs de sécurité (pare-feu) est chiffré à plusieurs niveaux, et le chiffrement/déchiffrement L2 (MACSec) est traité au niveau des nœuds réseau de la couche liaison (L2) (commutateurs et routeurs).Le traitement au-delà de la couche L2 (couche MAC) inclut généralement une analyse plus approfondie, le déchiffrement du tunnel L3 (IPSec) et le trafic SSL chiffré avec le trafic TCP/UDP.Le traitement des paquets implique l'analyse et la classification des paquets entrants et le traitement de gros volumes de trafic (1 à 20 M) avec un débit élevé (25 à 400 Gb/s).

En raison du grand nombre de ressources informatiques (cœurs) requises, les NPU peuvent être utilisées pour un traitement de paquets à vitesse relativement plus élevée, mais un traitement de trafic évolutif à faible latence et hautes performances n'est pas possible car le trafic est traité à l'aide de cœurs MIPS/RISC et en planifiant ces cœurs. en fonction de leur disponibilité est difficile.L'utilisation d'appliances de sécurité basées sur FPGA peut éliminer efficacement ces limitations des architectures basées sur CPU et NPU.

.png)